Ein Sicherheitsprotokoll führt eine digitale Aufzeichnung aller Serveraktivitäten und kann einem IT-Sicherheitsadministrator eine zentrale Ansicht zur Verfügung stellen, um besser zu protokollieren und zu verfolgen, wer welche Änderungen vorgenommen hat und ob es irgendwelche Probleme mit den Daten gibt.

Ein Sicherheitsprotokoll kann für Ihr Unternehmen von entscheidender Bedeutung sein. Für einige ist ein Sicherheitsprotokoll eine professionelle Anforderung – zum Beispiel müssen Mediziner jahrelange Protokolle gemäß den HIPAA-Compliance-Vorschriften führen. Bei der Dateneingabe mit hohem Aufwand kann ein makelloses Sicherheitsprotokoll auch den Unterschied zwischen einer einfachen forensischen Analyse der Firmenprotokollaktivität oder einer endlos verwirrenden Suche nach Unstimmigkeiten bedeuten.

Wenn Sie Ihr Sicherheitsprotokoll genau im Auge behalten, können Sie sich und Ihrem Unternehmen die dringend benötigte Sicherheit verschaffen. Wenn Sie die gängigen Sicherheitsvorkehrungen zur Protokollaufbewahrung und Überwachung befolgen, können Sie leichter sicherstellen, dass Ihr Sicherheitsprotokollprozess zum Schutz Ihrer gesamten IT-Infrastruktur beiträgt. In diesem Artikel werde ich tiefer in jede dieser Best Practices eintauchen, um ihre Bedeutung zu erklären und einige einfache Möglichkeiten zu besprechen, wie Sie sie erreichen können.

Best Practices zur Aufbewahrung von Sicherheitsprotokollen

Best Practices für Zugriffsrechte im Sicherheitsprotokoll

Best Practices für die Überwachung von Sicherheitsprotokollen

So verbessern Sie die Sicherheitsprotokollanalyse

Best Practices zur Aufbewahrung von Sicherheitsprotokollen

Um Sicherheit – und Compliance – zu gewährleisten, ist es wichtig, relevante Protokolldaten lange genug aufzubewahren. Mit diesen historischen Daten können Sie allgemeine Trends und Ursachen von unsicheren Protokolldaten leichter erkennen.

Eine Möglichkeit, dies zu erreichen, ist die Nutzung eines Audit Trail, einer digitalen Aufzeichnung der Serveraktivität einschließlich Dateneingabe und Benutzerzugriff. Tatsächlich verlangen viele Unternehmen aufgrund der geltenden Compliance-Standards Audit Trails. Beispielsweise legt HIPAA die Protokollstandards für Mediziner, GLBA für Finanzfachleute, SOX für Unternehmensfinanzdaten usw. fest. Einige Vorschriften erfordern möglicherweise sogar Sicherheitsprotokolldaten für eine Dauer von sechs Jahren Unternehmenstätigkeit. Daher ist es wichtig, sicherzustellen, dass Sie Sicherheitsprotokolle lange genug aufbewahren und Berichte über diese Protokolle innerhalb dieser Zeit ausführen.

Für ein einfach zu bedienendes Sicherheitsprotokollsystem würde ich den Security Event Manager (SEM) empfehlen. Die in SEM bereitgestellten Erkenntnisse können Ihnen dabei helfen, Audits von Anwendungen und Geräten in Ihrer Umgebung durchzuführen und gleichzeitig die Sicherheit Ihres Systems zu gewährleisten, indem Probleme mit einer Liste bekannter Bedrohungen verglichen werden. SolarWinds® SEM generiert Sicherheitsberichte, die Ihnen helfen, die Einhaltung einer längeren Liste von Vorschriften nachzuweisen als herkömmliche Sicherheitsberichtsoftware – von HIPAA bis NERC CIP, GLBA, SOX und mehr.

Was die Protokollaufbewahrung betrifft, enthält SEM drei Arten von Datenspeichern: eine Rohdatenbank für den ursprünglichen Protokolldatenspeicher, einen Syslog/SNMP-Datenlogspeicher und einen Ereignisspeicher mit allen normalisierten Protokollereignissen aus SEM. SEM bietet standardmäßig 230GB für Protokoll- und Datenaufbewahrung. Darüber hinaus speichert SEM Original-Syslog-Daten für 50 Tage im Originalformat, falls Sie sie überprüfen müssen. Durch die regelmäßige Sicherung der SEM-VM können Sie Protokolldaten problemlos anderweitig für zusätzliche Aufbewahrung und Offline-Speicher sichern.

Zurück nach obenBest Practices für Zugriffsrechte im Sicherheitsprotokoll

Eine weitere Möglichkeit, ein erfolgreiches Sicherheitsprotokoll beizubehalten, besteht darin, in Software zu investieren, die in der Lage ist, den Verlauf der Benutzerdaten von einer zentralen Verwaltungskonsole aus schnell zu analysieren. Allzu oft, wenn IT-Experten Sicherheitsaudits durchführen, müssen sie mehrere verschiedene Sicherheitsverwaltungskonsolen ausfindig machen, um die Quelle eines Benutzerzugriffsproblems zu lokalisieren.

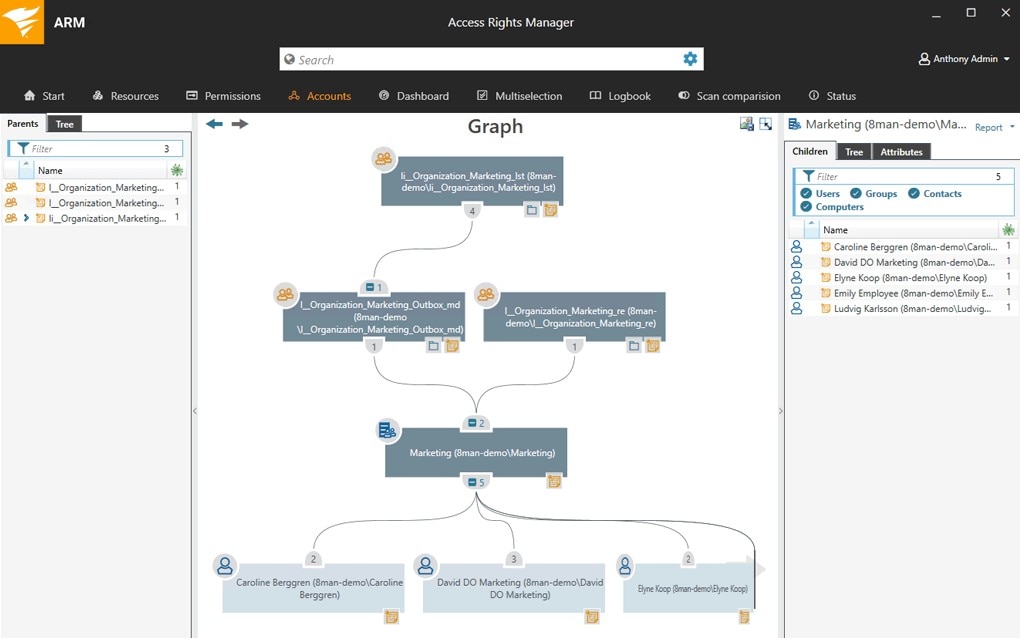

Access Rights Manager (ARM) ist für mich eine effektive Methode, um die Analyse von Benutzeraktivitätsprotokollen zu zentralisieren. SolarWinds ARM enthält eine „Deep Visibility“-Funktion, die eine leicht verständliche Visualisierung dessen bietet, welche Benutzer Zugriff auf welche Daten haben, einschließlich wann sie auf welche Ressourcen zugegriffen haben. In Bezug auf die Aufbewahrung speichert dieses Tool Ereignisse in der Regel für 30 Tage, obwohl Sie diese Einstellung verwalten können. Wie viele Ereignisse Sie effektiv speichern (und dann berichten) können, hängt von Ihren eigenen Speicherplatzbeschränkungen ab, aber 30 Tage sind in der Regel ein guter Anfang.

Best Practices für die Überwachung von Sicherheitsprotokollen

- Verwenden Sie ein Tool zur aktiven Überwachung von Protokollen, um Sicherheitsprobleme zu erkennen und zu alarmieren

Neben der Aufbewahrung von Ereignisdaten, Protokolldateien und daraus resultierenden Berichten für einen ausreichenden Zeitraum ist es wichtig, ein Tool zur aktiven Überwachung von Protokollen zu haben, um Sicherheitsprobleme zu erkennen und zu alarmieren. Ich nutze gerne Software, um meine Sicherheitsprotokolle zu überwachen, um sicherzustellen, dass es keine ungewöhnlichen Eingriffe von außen, wie Malware und Hacking, gibt. Aber ich muss auch sicherstellen, dass passwortfähige Agenten auf meinem Server kein seltsames Verhalten zeigen.

Ich nutze gerne Software, um diese potenziellen Bedrohungen zu blockieren, bevor sie sich auf meine Daten auswirken und reagiere schnell, wenn sie eine Bedrohung erkennen. Ich habe festgestellt, dass ein sauberes Sicherheitsaudit die Investition in Sicherheitsüberwachungssoftware wert sein kann.

- Sammeln und aggregieren Sie Protokolle auf einer zentralen Plattform, wo sie einfacher analysiert werden können

Alle Anwendungen und Geräte können Ziele für potenzielle Hacker sein. Ich brauche ein vertrauenswürdiges Schnellreaktionsprogramm, um die Netzwerke in meinem Haus zu schützen. Glücklicherweise generieren alle Arten von Apps und Geräten Protokolle, die gesammelt und auf einer zentralen Plattform aggregiert werden können, wo sie leichter analysiert werden können. Dazu gehört auch die Vereinheitlichung der Protokolldaten zur einfacheren Nutzung. Administratoren sollten nach einem Überwachungsprogramm für die Sicherheitsprotokolle suchen, das nicht nur bei der effizienten Aufbewahrung von Sicherheitsprotokollen hilft, sondern auch Funktionen enthält, um diese Sammlung automatisch durchzuführen und dann die Protokolle zu analysieren, um schnell auf potenzielle Sicherheitsbedrohungen reagieren zu können.

- Vergleichen Sie potenzielle Bedrohungen mit einer Datenbank bekannter Bedrohungen und reagieren Sie darauf

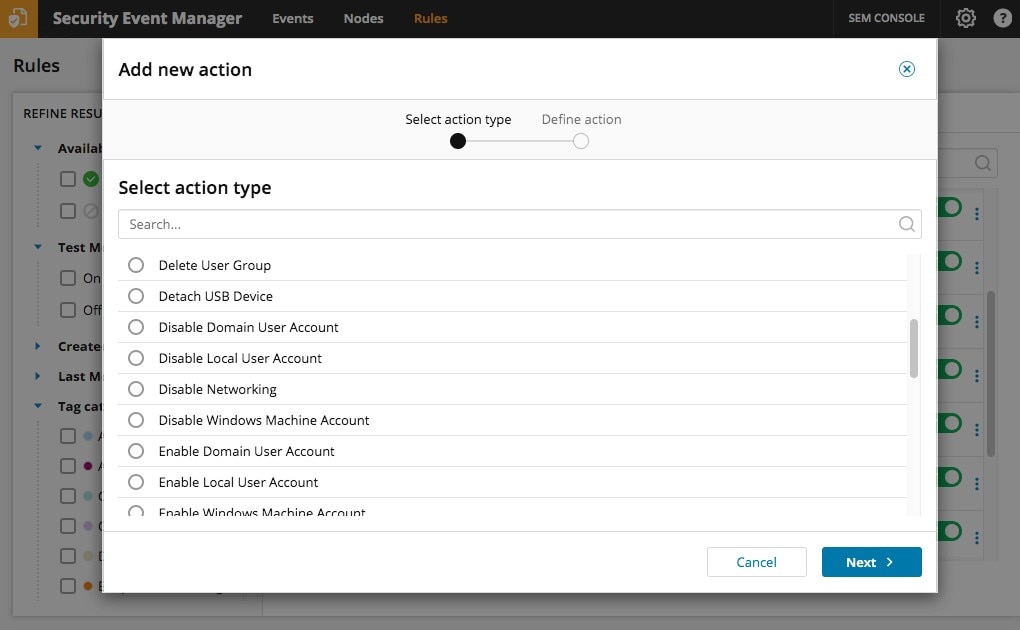

Effektive Protokollüberwachung sollte einen Vergleich potenzieller Bedrohungen mit einer Datenbank bekannter Bedrohungen beinhalten – eine häufigere, aber kritische Funktion für Sicherheitsprotokollierungssoftware heutzutage. Um identifizierte externe Bedrohungen zu blockieren, sollte ein effektives Überwachungstool für Sicherheitsprotokolle auch in der Lage sein, auf Bedrohungen mit ersten Maßnahmen zu reagieren, zumindest bevor ein Administrator Maßnahmen zum Schutz des Netzwerks ergreifen kann. Suchen Sie auch nach einem Tool mit Antwortfunktionen. Wenn die Bedrohung ernst genug ist, kann das Tool möglicherweise ein Gerät herunterfahren oder neu starten, Warnungen und Pop-up-Meldungen senden, Benutzer abmelden und sogar verdächtige USB-Geräte trennen.

- Überwachen Sie die Benutzeraktivität

Was ist mit Bedrohungen aus dem Netzwerk durch interne Benutzeraktivitäten? Für viele Unternehmen ist die Sammlung der Netzwerknutzer oft so groß, dass man den Motiven jedes passwortgeschützten Benutzers nicht trauen kann. Es ist auch möglich für einen Hacker, verifizierte Zugangsdaten zu erhalten. Wenn ein verdächtiger Benutzer bereits in den Passwortzugriff auf den Server eines Unternehmens eingeweiht ist, benötigen Sie Sicherheitsverteidigungsstrategien, die sich von Hackern und Viren von Außenstehenden unterscheiden, sowie eine Möglichkeit, Bedrohungen durch Insider und den Missbrauch von Berechtigungen zu überwachen und zu verhindern.

Das bedeutet, in ein Tool zur Überwachung von Sicherheitsprotokollen zu investieren, das sich auf die Benutzeraktivität konzentriert, sowohl in Echtzeit als auch über eine historische Ansicht. Suchen Sie nach einem Tool, das in der Lage ist, Risiken zu erkennen, die mit einem privilegierten Benutzer verbunden sind. Bei vielen Mitgliedern einer Sicherheitsgruppe kann es entscheidend sein, sofort zu wissen, wessen Konto oder welche Verzeichnisse kompromittiert werden könnten. Es ist auch nützlich, ein Tool zu haben, das eine zentrale Visualisierung von privilegierten Konten ermöglicht, mit dem Sie Berichte basierend auf Benutzeraktivitätsprotokollen ausführen können. Wenn das institutionelle Ansehen eines Unternehmens von einem Sicherheitsaudit abhängt, ist es das Risiko nicht wert, auf ungewöhnliche Aktivitäten von privilegierten Konten zu vertrauen.

So verbessern Sie die Sicherheitsprotokollanalyse

Indem Sie Protokolle aufbewahren, um Compliance-Protokollaufbewahrungsstandards zu erfüllen, und diese Protokolle zur Identifizierung potenzieller Bedrohungen verwenden, sich auf Benutzerzugriffe und Aktivitätsprotokolle konzentrieren, um zusätzliche Risikofaktoren zu erfassen, und eine Gesamtstrategie zur Überwachung von Sicherheitsprotokollen implementieren, können Sie Sicherheitsprobleme besser erkennen und alarmieren. Überprüfen Sie auch, wie ein Überwachungstool für Sicherheitsprotokolle wie SolarWinds Access Rights Manager Ihre Bemühungen zur Verbesserung der allgemeinen Sicherheitslage Ihres Unternehmens unterstützen kann.